Fournisseurs d’identifiants

Les développeurs et les équipes de sécurité apprécient la facilité avec laquelle il est possible d’éliminer les identifiants codés en dur dans une large gamme d’applications à l’aide d’intégrations prêtes à l’emploi.

Fournisseurs d’identifiants

Laissez les applications accéder en toute sécurité aux secrets dont elles ont besoin

Gérez, renouvelez et sécurisez les secrets utilisés par les applications commerciales (COTS), l’automatisation des processus robotisés (RPA), Java, .Net, les scripts d’automatisation et autres identités non humaines.

CyberArk Marketplace

Parcourez notre marché en ligne pour trouver des intégrations.

Visitez Marketplace

Récupérez en toute sécurité les identifiants au moment du fonctionnement

Empêchez l’exposition des identifiants codés en dur dans des applications statiques critiques.

Sécurisez l’accès aux identifiants

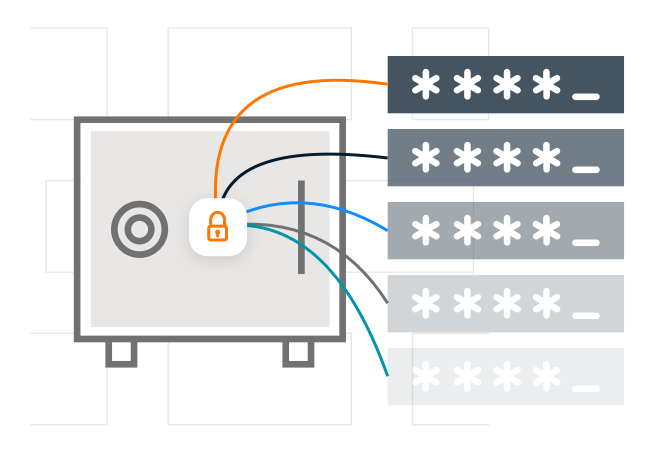

Les mots de passe stockés dans le coffre-fort numérique CyberArk peuvent être récupérés auprès du fournisseur d’identifiants, puis l’accès à ces mots de passe peut se faire par des applications distantes autorisées.

Accès contrôlé

Le moindre privilège permet à chaque application de recevoir le mot de passe spécifique qu’elle a demandé et aucun autre.

Authentification forte

Utilise les caractéristiques natives de la charge de travail de l’application pour authentifier fortement les applications et éliminer le « secret zéro ».

Haute fiabilité

Les informations d’identification mises en cache localement garantissent une disponibilité élevée, la continuité des activités et les meilleures performances pour les applications critiques de l’entreprise.

Entièrement audité

Les journaux d’audit suivent l’accès aux mots de passe, offrant une surveillance complète et une responsabilité pour chaque mot de passe demandé par chaque application.

« CyberArk a été le meilleur fournisseur avec lequel j’ai travaillé au cours de ma carrière informatique de plus de 20 ans. CyberArk fournit d’excellents produits qui dominent le secteur dans la gestion des accès à privilèges »

Responsable de la sécurité informatique, Gestion de la sécurité et des risques

« Grâce à CyberArk, nous sommes convaincus que nous avons mis en œuvre une technologie qui fonctionnera avec nous au fur et à mesure que notre entreprise grandira et se développera. »

Jean-Pierre Blanc, Bouygues Telecom

« Il ne s’agit pas seulement d’un exercice de vérification de la conformité, nous concevons et alignons activement les politiques sur les meilleures pratiques de cybersécurité pour renforcer notre niveau de sécurité globale et aligner nos équipes internes. »

Joel Harris, Manager

« CyberArk nous a donné la visibilité et le contrôle granulaire nécessaires pour appliquer à la fois le principe du moindre privilège et la politique de contrôle des applications, « refus par défaut » avec un minimum de perturbations pour l’entreprise. »

Ken Brown, CISO

« Avec les migrations RPA et Cloud, les identifiants sont de plus en plus répandus en dehors des contrôles « normaux ». CyberArk peut se déployer pour couvrir tous les scénarios de manière standard. »

Conseiller en sécurité de l’information, Technologies des solutions de cybersécurité d’entreprise

Une sécurité d’identité qui vous connaît mais qui ne vous ralentit pas

Explorez toutes les façons dont CyberArk vous offre la tranquillité d’esprit nécessaire pour aller de l’avant sans crainte.

Demandez une démo

Empêchez les applications critiques d’exposer les identifiants codés en dur

Simplifiez la sécurisation des applications grâce à la plus large gamme d’intégrations prêtes à l’emploi

Prenez une longueur d’avance sur les audits et la conformité