Credential Provider

Entwickler und Sicherheitsteams schätzen es, wie einfach es ist, hartcodierte Anmeldedaten in einer Vielzahl von Anwendungen mithilfe von sofort einsatzbereiten Integrationen zu eliminieren.

Credential Providers

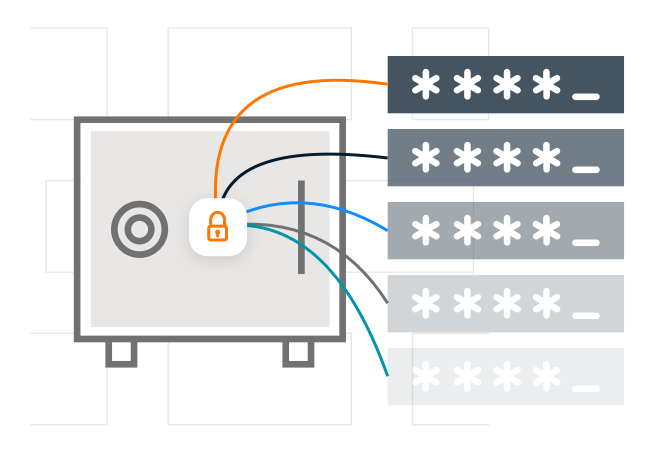

Anwendungen sichern Zugriff auf die Secrets, die sie benötigen

Verwaltung, Rotation und Sicherung von vertraulichen Zugangsdaten, die von kommerziellen (COTS) Anwendungen, RPA, Java, .Net, Automatisierungsskripten und anderen nicht-menschlichen Identitäten verwendet werden.

CyberArk Marketplace

Durchsuchen Sie unseren Online-Marketplace, um Integrationen zu finden.

Marketplace besuchen

Anmeldedaten zur Laufzeit sicher abrufen

Verhindern Sie die Offenlegung von hartcodierten Anmeldedaten in statischen, geschäftskritischen Anwendungen.

Anmeldedaten und Zugänge sichern

Passwörter, die im CyberArk Digital Vault gespeichert sind, können zum Credential Provider zurückgespielt und dann von autorisierten Remote-Anwendungen abgerufen werden.

Kontrollierter Zugriff

Least-Privilege-Prinzipien ermöglichen es jeder Anwendung, genau das Passwort zu erhalten, das sie angefordert hat, und kein anderes.

Starke Authentifizierung

Nutzt die nativen Eigenschaften der Anwendung, um Anwendungen stark zu authentifizieren und „geheime Null“ zu beseitigen.

Hohe Zuverlässigkeit

Lokal zwischengespeicherte Anmeldedaten gewährleisten eine hohe Verfügbarkeit, Geschäftskontinuität und höchste Leistung für die geschäftskritischen Anwendungen des Unternehmens.

Vollständig geprüft

Audit-Protokolle verfolgen den Zugriff auf Passwörter und bieten eine vollständige Überwachung und Rechenschaftspflicht für jedes von jeder Anwendung angeforderte Passwort.

„CyberArk war der beste Anbieter, mit dem ich in meiner über 20-jährigen IT-Karriere zusammengearbeitet habe. CyberArk liefert großartige Produkte, die bei der Verwaltung privilegierter Zugriffe branchenführend sind.“

IT Security Manager, Security and Risk Management

„Mit CyberArk könne wir uns darauf verlassen, dass wir Technologie implementiert haben, die mit uns zusammenarbeitet, wenn unser Unternehmen wächst und sich weiterentwickelt.“

Jean-Pierre Blanc, Bouygues Telecom

„Es geht nicht bloß darum Compliance-Kontrollkästchen anzukreuzen, wir entwickeln Richtlinien, die wir aktiv an Best Practices für Cybersicherheit ausrichten, um unsere allgemeine Sicherheitsposition zu stärken und interne Teams aufeinander abzustimmen.“

Joel Harris, Manager

„CyberArk hat uns die nötige Transparenz und granulare Kontrolle gegeben, um sowohl Least Privilege als auch eine Anwendungskontrolle nach dem Standardablehnungsmodell bei minimalen Veränderungen im Unternehmen umzusetzen.“

Ken Brown, CISO

„Mit RPA- und Cloud-Migrationen verbreiten sich Anmeldedaten zunehmend von sogenannten normalen Kontrollen weg. Mit CyberArk können alle Szenarien einheitlich abgedeckt werden.“

Information Security Consultant, Enterprise Cybersecurity Solutions Technologies

Identitätssicherheit, die sie kennt, sie aber nicht bremst

Erkunden Sie alle Möglichkeiten, wie CyberArk Ihnen Sicherheit gibt, ohne Furcht voranzukommen.

Demo anfordern

Verhindern, dass geschäftskritische Anwendungen hartcodierte Anmeldedaten offenlegen

Vereinfachen Sie die Sicherung von Anwendungen mit dem breitesten Spektrum an sofort einsatzbereiten Integrationen

Audits und Compliance einen Schritt voraus